Le terme kill chain est un concept militaire lié à la structure d’une attaque. Il s'agit de l'identification de la cible, de la décision et de l'ordre d'attaquer la cible, et enfin de la destruction de la cible.

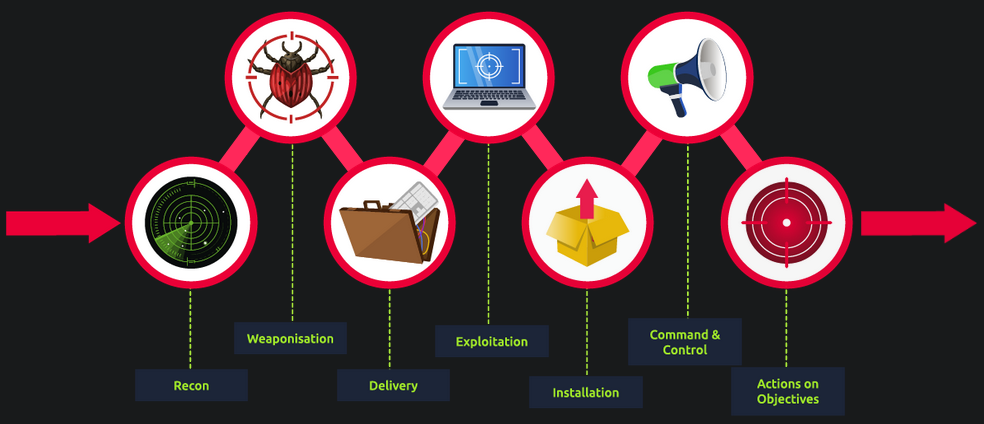

Merci à Lockheed Martin, une entreprise mondiale de sécurité et d'aérospatiale, qui a établi en 2011 le cadre Cyber Kill Chain® pour l'industrie de la cybersécurité, basé sur le concept militaire. Le cadre définit les étapes utilisées par les adversaires ou les acteurs malveillants dans le cyberespace. Pour réussir, un adversaire doit passer par toutes les phases de la Kill Chain. Nous passerons en revue les phases d'attaque et vous aiderons à mieux comprendre les adversaires et leurs techniques utilisées lors de l'attaque pour vous défendre.

Alors, pourquoi est-il important de comprendre le fonctionnement de la Cyber Kill Chain ?

La Cyber Kill Chain vous aidera à comprendre et à vous protéger contre les attaques de ransomwares, les failles de sécurité ainsi que les menaces persistantes avancées (APT). Vous pouvez utiliser la Cyber Kill Chain pour évaluer la sécurité de votre réseau et de votre système en identifiant les contrôles de sécurité manquants et en comblant certaines failles de sécurité en fonction de l'infrastructure de votre entreprise.

En comprenant la Kill Chain en tant qu'analyste SOC, chercheur en sécurité, chasseur de menaces ou répondeur aux incidents, vous serez en mesure de reconnaître les tentatives d'intrusion et de comprendre les buts et objectifs de l'intrus.

Nous explorerons les phases d’attaque suivantes dans cette salle :

- Reconnaissance

- Armement

- Livraison

- Exploitation

- Installation

- Commandement et contrôle

- Actions sur les objectifs

Objectifs d'apprentissage : Vous découvrirez chaque phase du Cyber Kill Chain Framework, les avantages et les inconvénients de la Cyber Kill Chain traditionnelle.

Résultat : De ce fait, vous serez prêt à reconnaître différentes phases ou étapes de l'attaque menée par un adversaire et pourrez briser la « chaîne de la mort ».

¶ Reconnaissance

Pour savoir ce qu’est la reconnaissance du point de vue de l’attaquant, définissons d’abord le terme reconnaissance.

La reconnaissance consiste à découvrir et à collecter des informations sur le système et la victime. La phase de reconnaissance est la phase de planification pour les adversaires.

OSINT (Open-Source Intelligence) relève également de la reconnaissance. OSINT est la première étape qu’un attaquant doit accomplir pour mener à bien les phases suivantes d’une attaque. L'attaquant doit étudier la victime en collectant toutes les informations disponibles sur l'entreprise et ses employés , telles que la taille de l'entreprise, les adresses e-mail et les numéros de téléphone, provenant de ressources accessibles au public, afin de déterminer la meilleure cible pour l'attaque.

Vous pouvez également en savoir plus sur OSINT dans cet article de Varonis, « Qu'est-ce qu'OSINT ? »

Examinons les choses du point de vue de l'attaquant, qui ne sait pas au départ quelle entreprise il veut attaquer.

Voici le scénario : Un attaquant malveillant qui se fait appeler « Megatron » décide de mener une attaque très sophistiquée qu'il prépare depuis des années ; il a étudié et recherché différents outils et techniques qui pourraient l'aider à atteindre la dernière phase de la Cyber Kill Chain. Mais d’abord, il doit repartir de la phase de Reconnaissance.

Afin d’opérer dans cette phase, l’attaquant devra effectuer un OSINT. Jetons un coup d'œil à la récolte d'e-mails.

La récolte d'e-mails est le processus d'obtention d'adresses e-mail auprès de services publics, payants ou gratuits . Un attaquant peut utiliser la collecte d'adresses e-mail pour une attaque de phishing (un type d'attaque d'ingénierie sociale utilisée pour voler des données sensibles, notamment les identifiants de connexion et les numéros de carte de crédit). L'attaquant disposera d'un vaste arsenal d'outils à sa disposition à des fins de reconnaissance . En voici quelques uns:

- theHarvester - outre la collecte d'e-mails, cet outil est également capable de collecter des noms, des sous-domaines, des adresses IP et des URL à l'aide de plusieurs sources de données publiques.

- Hunter.io - il s'agit d'un outil de recherche d'e-mails qui vous permettra d'obtenir les informations de contact associées au domaine

- OSINT Framework - OSINT Framework fournit la collection d'outils OSINT basés sur diverses catégories

Un attaquant utiliserait également des sites de médias sociaux tels que LinkedIn, Facebook, Twitter et Instagram pour collecter des informations sur une victime spécifique qu'il souhaiterait attaquer ou sur l'entreprise. Les informations trouvées sur les réseaux sociaux peuvent être utiles à un attaquant pour mener une attaque de phishing.

¶ Armement (Weaponization)

Après une étape de reconnaissance réussie, "Megatron" travaillerait à la fabrication d'une "arme de destruction". Il préférerait ne pas interagir directement avec la victime et, à la place, il créerait un « outil d'armement » qui, selon Lockheed Martin, combine malware et exploit dans une charge utile livrable . La plupart des attaquants utilisent généralement des outils automatisés pour générer le malware ou se réfèrent au DarkWeb pour acheter le malware. Des acteurs plus sophistiqués ou des APT (Advanced Persistent Threat Groups) parrainés par le pays écriraient leurs logiciels malveillants personnalisés pour rendre l'échantillon de logiciel malveillant unique et échapper à la détection sur la cible.

Définissons d’abord un peu de terminologie avant d’analyser la phase de militarisation.

Un logiciel malveillant est un programme ou un logiciel conçu pour endommager, perturber ou obtenir un accès non autorisé à un ordinateur.

Un exploit est un programme ou un code qui profite de la vulnérabilité ou d'une faille de l'application ou du système.

Une charge utile est un code malveillant que l'attaquant exécute sur le système.

Poursuivant notre adversaire, "Megatron" choisit...

"Megatron" choisit d'acheter une charge utile déjà écrite à quelqu'un d'autre sur le DarkWeb, afin de pouvoir consacrer plus de temps aux autres phases.

Dans la phase de militarisation, l’attaquant :

- Créez un document Microsoft Office infecté contenant une macro malveillante ou des scripts VBA (Visual Basic for Applications). Si vous souhaitez en savoir plus sur les macros et VBA, veuillez vous référer à l'article "Intro to Macros and VBA For Script Kiddies" de TrustedSec .

- Un attaquant peut créer une charge utile malveillante ou un ver très sophistiqué, l'implanter sur les clés USB, puis les distribuer en public. Un exemple du virus.

- Un attaquant choisirait les techniques de commande et de contrôle (C2) pour exécuter les commandes sur la machine de la victime ou fournirait davantage de charges utiles. Vous pouvez en savoir plus sur les techniques C2 sur MITRE ATT&CK .

- Un attaquant sélectionnerait un implant de porte dérobée (le moyen d'accéder au système informatique, qui inclut le contournement des mécanismes de sécurité).

¶ Livraison (Delivery)

La phase de livraison est celle où « Megatron » décide de choisir la méthode de transmission de la charge utile ou du malware. Il a le choix entre de nombreuses options :

-

E-mail de phishing : après avoir effectué la reconnaissance et déterminé les cibles de l'attaque, l'acteur malveillant créerait un e-mail malveillant qui ciblerait soit une personne spécifique (attaque de spearphishing), soit plusieurs personnes dans l'entreprise. L'e-mail contiendrait une charge utile ou un malware. Par exemple, "Megatron" apprendrait que Nancy du service commercial de l'entreprise A aimerait constamment les publications sur LinkedIn de Scott, responsable de la prestation de services dans l'entreprise B. Il supposerait qu'ils communiquent tous les deux entre eux. e-mails professionnels. "Megatron" créerait un e-mail en utilisant le prénom et le nom de Scott, ce qui donnerait au domaine une apparence similaire à celle de l'entreprise pour laquelle Scott travaille. Un attaquant enverrait alors un faux e-mail « Facture » à Nancy, contenant la charge utile.

-

Distribuer des clés USB infectées dans des lieux publics comme les cafés, les parkings ou dans la rue. Un attaquant pourrait décider de mener une attaque sophistiquée par chute d'USB en imprimant le logo de l'entreprise sur les clés USB et en les envoyant par courrier à l'entreprise tout en se faisant passer pour un client envoyant les périphériques USB en cadeau. Vous pouvez en savoir plus sur l'une de ces attaques similaires sur CSO Online "Un groupe de cybercriminels envoie des dongles USB malveillants à des entreprises ciblées".

-

Attaque de point d’eau (Watering hole attack) : Une attaque de point d'eau est une attaque ciblée conçue pour cibler un groupe spécifique de personnes en compromettant le site Web qu'ils visitent habituellement, puis en les redirigeant vers le site Web malveillant choisi par l'attaquant. L’attaquant rechercherait une vulnérabilité connue du site Web et tenterait de l’exploiter. L'attaquant encouragerait les victimes à visiter le site Web en envoyant des e-mails « inoffensifs » soulignant l'URL malveillante pour rendre l'attaque plus efficace. Après avoir visité le site Web, la victime téléchargeait involontairement un malware ou une application malveillante sur son ordinateur. Ce type d’attaque est appelé « drive-by download ». Un exemple peut être une fenêtre contextuelle malveillante demandant de télécharger une fausse extension de navigateur.

¶ Exploitation

Pour accéder au système, un attaquant doit exploiter la vulnérabilité. Dans cette phase, "Megatron" a fait preuve d'un peu de créativité : il a créé deux e-mails de phishing, l'un contenant un lien de phishing vers une fausse page de connexion à Office 365 et un autre contenant une macro en pièce jointe qui exécuterait un ransomware lorsque la victime l'ouvrirait. "Megatron" a réussi ses exploits et a incité deux victimes à cliquer sur le lien malveillant et à ouvrir le fichier malveillant .

Après avoir accédé au système, l'acteur malveillant pourrait exploiter les vulnérabilités du logiciel, du système ou du serveur pour élever ses privilèges ou se déplacer latéralement à travers le réseau. Selon CrowdStrike , le mouvement latéral fait référence aux techniques qu'un acteur malveillant utilise après avoir obtenu un premier accès à la machine de la victime pour s'enfoncer plus profondément dans un réseau afin d'obtenir des données sensibles.

Si vous souhaitez en savoir plus sur les vulnérabilités basées sur le serveur ou sur le Web, veuillez vous référer à la salle TryHackMe OWASP Top 10.

L'attaquant peut également appliquer un « Zero-day Exploit » à ce stade. Selon FireEye , « l'exploit Zero Day ou une vulnérabilité Zero Day est un exploit inconnu dans la nature qui expose une vulnérabilité logicielle ou matérielle et peut créer des problèmes complexes bien avant que quiconque ne se rende compte que quelque chose ne va pas. AUCUNE possibilité de détection au début."

Voici des exemples de la manière dont un attaquant procède à l'exploitation :

- La victime déclenche l'exploit en ouvrant la pièce jointe de l'e-mail ou en cliquant sur un lien malveillant.

- Utilisation d'un exploit zero-day.

- Exploitez les vulnérabilités logicielles, matérielles ou même humaines.

- Un attaquant déclenche l'exploit pour les vulnérabilités basées sur le serveur.

¶ Installation

Comme vous l'avez appris lors de la phase de militarisation, la porte dérobée permet à un attaquant de contourner les mesures de sécurité et de masquer l'accès. Une porte dérobée est également appelée point d’accès.

Une fois que l'attaquant a accès au système, il voudra y accéder à nouveau s'il perd la connexion ou s'il est détecté et que l'accès initial est supprimé, ou si le système est ultérieurement corrigé. Il n'y aura plus accès. C'est alors que l'attaquant doit installer une porte dérobée persistante (persistent backdoors). Une porte dérobée persistante permettra à l'attaquant d'accéder au système qu'il a compromis dans le passé. Vous pouvez consulter la salle de persistance Windows sur TryHackMe pour savoir comment un attaquant peut atteindre la persistance sous Windows.

La persistance peut être obtenue grâce à :

- Installation d'un shell Web sur le serveur Web. Un shell Web est un script malveillant écrit dans des langages de programmation de développement Web tels que ASP, PHP ou JSP, utilisé par un attaquant pour maintenir l'accès au système compromis. En raison de la simplicité du shell Web, le formatage des fichiers (.php, .asp, .aspx, .jsp, etc.) peut être difficile à détecter et peut être classé comme inoffensif. Vous pouvez consulter cet excellent article publié par Microsoft sur diverses attaques Web Shell.

- Installation d'une porte dérobée sur la machine de la victime. Par exemple, l'attaquant peut utiliser Meterpreter pour installer une porte dérobée sur la machine de la victime. Meterpreter est une charge utile Metasploit Framework qui fournit un shell interactif à partir duquel un attaquant peut interagir à distance avec la machine de la victime et exécuter le code malveillant.

- Création ou modification de services Windows. Cette technique est connue sous le nom de T1543.003 sur MITRE ATT&CK ( MITRE ATT&CK® est une base de connaissances sur les tactiques et techniques adverses basées sur des scénarios du monde réel) . Un attaquant peut créer ou modifier les services Windows pour exécuter régulièrement des scripts ou des charges utiles malveillants dans le cadre de la persistance. Un attaquant peut utiliser des outils tels que sc.exe (sc.exe vous permet de créer, démarrer, arrêter, interroger ou supprimer n'importe quel service Windows) et Reg pour modifier les configurations du service. L'attaquant peut également masquer la charge utile malveillante en utilisant un nom de service connu pour être lié au système d'exploitation ou à un logiciel légitime.

- Ajout de l'entrée aux « clés d'exécution » pour la charge utile malveillante dans le registre ou le dossier de démarrage. En faisant cela, la charge utile s'exécutera chaque fois que l'utilisateur se connectera à l'ordinateur. Selon MITRE ATT&CK, il existe un emplacement de dossier de démarrage pour les comptes d'utilisateurs individuels et un dossier de démarrage à l'échelle du système qui sera vérifié quel que soit le compte d'utilisateur connecté.

Vous pouvez en savoir plus sur la persistance des clés d'exécution du registre/du dossier de démarrage sur l'une des techniques MITRE ATT&CK.

Au cours de cette phase, l'attaquant peut également utiliser la technique Timestomping pour éviter d'être détecté par l'enquêteur médico-légal et également pour faire apparaître le logiciel malveillant comme faisant partie d'un programme légitime. La technique Timestomping permet à un attaquant de modifier les horodatages du fichier, y compris les heures de modification, d'accès, de création et de modification.

¶ Command & Control (C2)

Après avoir persisté et exécuté le malware sur la machine de la victime, "Megatron" ouvre le canal C2 (Command and Control) via le malware pour contrôler et manipuler à distance la victime. Ce terme est également connu sous le nom de C&C ou C2 Beaconing pour désigner un type de communication malveillante entre un serveur C&C et un logiciel malveillant sur l'hôte infecté. L'hôte infecté communiquera systématiquement avec le serveur C2 ; c'est aussi de là que vient le terme de balisage.

Le point de terminaison compromis communiquerait avec un serveur externe configuré par un attaquant pour établir un canal de commande et de contrôle. Après avoir établi la connexion, l'attaquant a le contrôle total de la machine de la victime. Jusqu'à récemment, IRC (Internet Relay Chat) était le canal C2 traditionnel utilisé par les attaquants. Ce n'est plus le cas, car les solutions de sécurité modernes peuvent facilement détecter le trafic IRC malveillant.

Les canaux C2 les plus couramment utilisés par les adversaires de nos jours :

- Les protocoles HTTP sur le port 80 et HTTPS sur le port 443 : ce type de balisage mélange le trafic malveillant avec le trafic légitime et peut aider l'attaquant à échapper aux pare-feu.

- DNS (serveur de noms de domaine). La machine infectée envoie des requêtes DNS constantes au serveur DNS appartenant à un attaquant. Ce type de communication C2 est également connu sous le nom de tunneling DNS.

Il est important de noter qu'un adversaire ou un autre hôte compromis peut être propriétaire de l'infrastructure C2.

¶ Actions on Objective (Exfiltration)

Après avoir traversé six phases d'attaque, "Megatron" peut enfin atteindre ses objectifs, ce qui signifie agir sur les objectifs initiaux. Avec un accès pratique au clavier, l’attaquant peut obtenir les résultats suivants :

- Collectez les informations d’identification des utilisateurs.

- Effectuer une élévation de privilèges (obtenir un accès élevé comme un accès administrateur de domaine à partir d'un poste de travail en exploitant une mauvaise configuration).

- Reconnaissance interne (par exemple, un attaquant peut interagir avec un logiciel interne pour trouver ses vulnérabilités).

- Déplacement latéral dans l'environnement de l'entreprise.

- Collectez et exfiltrez les données sensibles.

- Suppression des sauvegardes et des clichés instantanés. Shadow Copy est une technologie Microsoft qui permet de créer des copies de sauvegarde, des instantanés de fichiers informatiques ou de volumes.

- Écraser ou corrompre les données.

¶ Conclusion

Cyber Kill Chain peut être un excellent outil pour améliorer la défense du réseau. Est-il parfait et peut-il être le seul outil sur lequel s’appuyer ? Non.

La traditionnelle Cyber Kill Chain ou Lockheed Martin Cyber Kill Chain a été modifiée pour la dernière fois en 2011, ce qui, si vous vous en souvenez, est la date de sa création. L'absence de mises à jour et de modifications crée des failles de sécurité.

La Cyber Kill Chain traditionnelle a été conçue pour sécuriser le périmètre du réseau et se protéger contre les menaces de logiciels malveillants. Mais les menaces de cybersécurité se sont aujourd’hui considérablement développées et les adversaires combinent plusieurs TTP (tactiques, techniques et procédures) pour atteindre leur objectif. Les adversaires sont capables de déjouer les renseignements sur les menaces en modifiant les hachages de fichiers et les adresses IP. Les entreprises de solutions de sécurité développent des technologies telles que l’IA (Intelligence Artificielle) et différents algorithmes pour détecter même les changements légers et suspects.

Étant donné que l’objectif principal du cadre est la diffusion de logiciels malveillants et la sécurité du réseau, la Cyber Kill Chain traditionnelle ne sera pas en mesure d’identifier les menaces internes . Selon la CISA , « la menace interne est la possibilité pour un initié d'utiliser son accès autorisé ou sa compréhension d'une organisation pour nuire à cette organisation ».

Nous vous recommandons non seulement de vous appuyer sur le modèle traditionnel de Cyber Kill Chain, mais également de vous référer à MITRE ATT&CK ainsi qu'à Unified Kill Chain pour appliquer une approche plus globale à vos méthodologies de défense.